Bảo mật hệ thống kiểm soát công nghiệp (ICS) rất phức tạp, điều quan trọng là phải có hệ thống phòng thủ toàn diện. Dưới đây là một số hướng dẫn checklist để đảm bảo an ninh mạng cho hệ thống ICS (Industrial Control System) của bạn.

Hiểu tài sản của bạn

Hầu hết các tổ chức công nghiệp chưa sẵn sàng cho các kỹ thuật an ninh mạng tiên tiến. Họ nên bắt đầu với những điều cơ bản là hiểu những gì họ đang có. Hầu hết các tổ chức không biết công nghệ nào họ đã triển khai, ông Bill Malik, phó chủ tịch chiến lược cơ sở hạ tầng tại Trend Micro cho biết.

Một phần của thách thức là thực tế là tài sản công nghệ vận hành (OT) thường khác với tài sản CNTT, Jason Haward-Grau, giám đốc an ninh thông tin tại PAS cho biết. Ví dụ, một máy chủ trong một trung tâm dữ liệu là một tài sản CNTT. Nhưng một hệ thống trong nhà máy là khác. Nó sẽ chạy một hệ thống điều khiển cho các hệ thống PLC [bộ điều khiển logic lập trình], SCADA [điều khiển giám sát và thu thập dữ liệu] hoặc các hệ thống DCS [hệ thống điều khiển phân tán].

Vì vậy, đếm máy chủ, địa chỉ IP hoặc thiết bị chuyển mạch mạng sẽ không chụp được bức ảnh đầy đủ. Có rất nhiều hệ thống [công nghiệp] không có trên mạng chính thức, theo Haw Haward-Grau. Một thách thức khác là thiết bị lỗi thời. Vẫn còn có công nghệ từ những năm 1960 và 1970.

Trong doanh nghiệp, việc thực hiện đánh giá lỗ hổng hoặc thiết lập audit tài sản nói chung rất đơn giản, những hành động tương tự trong thế giới của OT và ICS thường không có. Thực hiện kiểm tra hàng tồn kho trong môi trường OT có thể làm giảm thiết bị hoặc toàn bộ môi trường, ông Sean Peasley, đối tác tư vấn tài chính về rủi ro và tư vấn tài chính của IoT cho biết.

Sử dụng các Framework cybersecurity tiêu chuẩn

Đảm bảo cơ sở hạ tầng công nghiệp có thể là thách thức, nhưng ngày càng có nhiều tiêu chuẩn có thể giúp đỡ. Có một khuôn khổ chung bao gồm an ninh mạng có thể thu hẹp khoảng cách giữa CNTT và OT và thúc đẩy một cách suy nghĩ toàn diện về an ninh trong một tổ chức công nghiệp.

Dưới đây là một số khung framework chung :

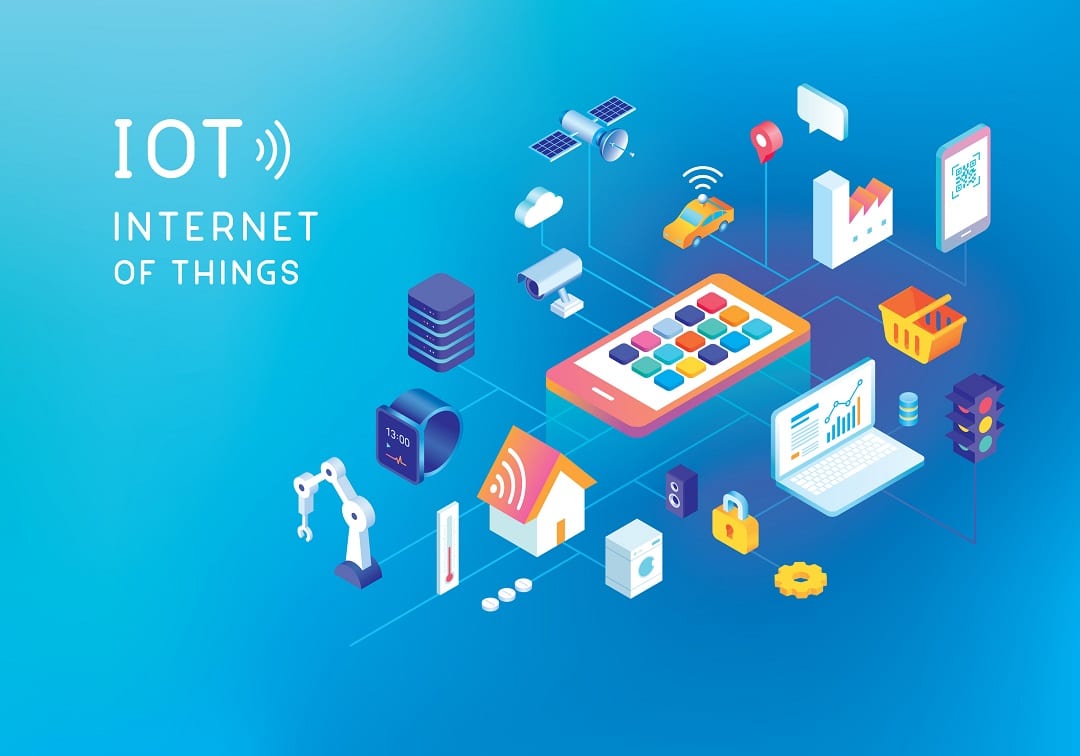

- The DHS Strategic Principles for Securing the Internet of Things

- ISA/IEC 62443

- ISO/IEC 27001

- MITRE ATT&CK Framework for Industrial Control Systems

- NERC CIP

- NIST Cybersecurity Framework, NIST Guide to Industrial Control Systems (ICS) Security and NIST Recommendations for IoT Device Manufacturers

- UL 2900 standards

Có kế hoạch khắc phục thảm họa do tấn công mạng

Mặc dù các tài liệu tiêu chuẩn về an ninh mạng thường dày đặc, vào cuối ngày, một khung nên cho phép nhân viên thảo luận về an ninh mạng Anh và đưa ra kế hoạch về cách đối phó với các kịch bản ác mộng tấn công mạng.

Các câu hỏi các tổ chức nên tự đặt ra cho chính mình là : Làm thế nào để tôi xác định và bảo vệ mọi thứ? Làm thế nào tôi sẽ phát hiện, phản hồi và quan trọng hơn là phục hồi từ các cuộc tấn công mạng ?

Xây dựng “Đặc quyền tối thiểu”

Trong lĩnh vực an ninh mạng, khái niệm tối thiểu về quyền ưu tiên của các nhà mạng cho rằng một tổ chức nên hạn chế kiểm soát truy cập giữa các hệ thống CNTT và người dùng mà không có các hoạt động cốt lõi.

Tường lửa là một chiến lược dựa trên CNTT truyền thống để thực hiện mục tiêu này, nhưng chúng cũng rất quan trọng trong bảo mật OT. Hãy xem xét cách phần mềm độc hại có thể lây lan trên một cơ sở sản xuất và thiết lập tường lửa để có thể có những kế hoạch đảm bảo cho rủi ro.

David Goldstein, Giám đốc điều hành của AssetLink Global cho biết, có nhiều đặc quyền hơn đối với nhiều hơn so với tường lửa. Ông cũng đã khuyến nghị giới hạn lưu lượng truy cập theo các hướng không cần thiết cho ứng dụng. Nếu bạn chỉ giám sát hoạt động, hãy tắt khả năng điều khiển, v.v.

Truy cập từ xa là một lo lắng khác, Sử dụng ID duy nhất cho các nhiệm vụ bảo trì sau khi họ khi truy cập công nghệ qua mạng IP trong môi trường công nghiệp, yêu cầu xác thực duy nhất bởi 1 người dùng, điều này cũng tăng cường nhiều rủi ro cho hệ thống.

Và cuối cùng là việc sử dụng một PC chung trong môi trường ICS cũng là một rủi ro, các doanh nghiệp nên xem xét các biện pháp bảo vệ cho PC này.

Audit và Quản lý rủi ro của bên thứ ba

Các chương trình Audit và quản lý rủi ro của bên thứ ba có tầm quan trọng ngày càng tăng trong thế giới OT. Nhưng quản lý rủi ro trên một chuỗi cung ứng mở rộng thường là thách thức, ông nhấn mạnh. Đối với các công ty lớn, có thể có hàng ngàn bên thứ ba, thứ tư và thứ năm khác nhau mà họ phải xem xét, ông nói. Cho dù đó là nhà cung cấp nhúng thứ gì đó vào thành phần phụ hay … một sản phẩm phần mềm, tất cả những thứ đó cần được xem xét trước khi triển khai.

Theo : https://www.iotworldtoday.com/