Nghiên cứu mới từ cánh tay xác định các tài sản được kết nối rủi ro nhất gây ra mối đe dọa cho các doanh nghiệp toàn cầu. Các phát hiện nêu bật những rủi ro khi được đưa vào các tổ chức thông qua nhiều loại tài sản được kết nối trên các loại thiết bị và nhấn mạnh sự cần thiết của một chiến lược bảo mật toàn diện để bảo vệ toàn bộ bề mặt tấn công của tổ chức trong thời gian thực.

“Tiếp tục giáo dục các doanh nghiệp toàn cầu về nguy cơ ngày càng gia tăng khi xuất hiện trên bề mặt tấn công của họ thông qua các tài sản được quản lý và không được quản lý là sứ mệnh quan trọng của chúng tôi,” cho biết Nadir Izrael, Armis CTO và Đồng sáng lập. “Thông tin tình báo này rất quan trọng để giúp các tổ chức chống lại các cuộc tấn công mạng độc hại. Không có nó, các nhà lãnh đạo doanh nghiệp, an ninh và IT sẽ chìm trong bóng tối, dễ bị ảnh hưởng bởi những điểm mù mà những kẻ xấu sẽ tìm cách khai thác.”

Nghiên cứu của Armis, được phân tích từ Công cụ thông minh tài sản Armistập trung vào các tài sản được kết nối với nhiều nỗ lực tấn công nhất, được vũ khí hóa Các lỗ hổng và nguy cơ phơi nhiễm phổ biến (CVE) và xếp hạng rủi ro cao để xác định tài sản rủi ro nhất.

Tài sản có số lần tấn công cao nhất

Armis nhận thấy 10 loại tài sản hàng đầu có số lần tấn công cao nhất được phân bổ trên các loại tài sản: IT, OT, IoT, IoMT, Internet of Personal Things (IoPT) và Hệ thống quản lý tòa nhà (BMS).

Điều này chứng tỏ rằng những kẻ tấn công quan tâm nhiều hơn đến quyền truy cập tiềm năng của chúng vào tài sản hơn là loại, điều này củng cố nhu cầu các nhóm bảo mật phải tính đến tất cả tài sản vật lý và ảo như một phần trong chiến lược bảo mật của chúng.

Top 10 loại thiết bị có số lần tấn công cao nhất:

Máy trạm kỹ thuật (OT)

Máy trạm hình ảnh (IoMT)

Trình phát đa phương tiện (IoT)

Máy tính cá nhân (IT)

Máy ảo (IT)

Thiết bị cung cấp điện liên tục (UPS) (BMS)

Máy chủ (IT)

Nhà văn truyền thông (IoMT)

Máy tính bảng (IoPT)

Điện thoại di động (IoPT)

“Những kẻ độc hại đang cố tình nhắm mục tiêu vào những tài sản này vì chúng có thể truy cập được từ bên ngoài, có bề mặt tấn công mở rộng và phức tạp và được biết đến là CVE được vũ khí hóa,” cho biết Tom GolCTO của Nghiên cứu tại Armis.

Ông chỉ ra rằng tác động tiềm ẩn của việc vi phạm các tài sản này đối với các doanh nghiệp và khách hàng của họ cũng là một yếu tố quan trọng giải thích tại sao những tài sản này có số lần tấn công cao nhất.

“Các máy trạm kỹ thuật có thể được kết nối với tất cả các bộ điều khiển trong nhà máy, các máy trạm chụp ảnh sẽ thu thập dữ liệu bệnh nhân riêng tư từ bệnh viện và UPS có thể đóng vai trò là điểm truy cập vào các thực thể cơ sở hạ tầng quan trọng, khiến tất cả những mục tiêu hấp dẫn này đối với các tác nhân độc hại với các chương trình nghị sự khác nhau, như triển khai Gol giải thích.

Những tài sản có CVE được trang bị vũ khí, chưa được vá lỗi dễ bị khai thác

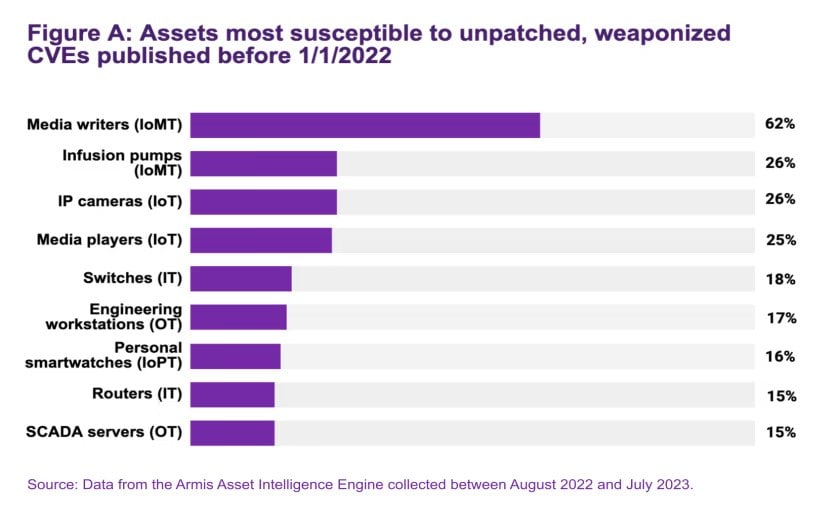

Các nhà nghiên cứu đã xác định một số lượng đáng kể các tài sản được kết nối mạng dễ bị tấn công bởi các CVE được vũ khí hóa, chưa được vá được công bố trước ngày 1/1/2022.

Khi phóng to tỷ lệ phần trăm cao nhất của các thiết bị thuộc từng loại có các CVE này trong khoảng thời gian từ tháng 8 năm 2022 đến tháng 7 năm 2023, Armis xác định danh sách được phản ánh trong Hình A. Chưa được vá, những tài sản này gây ra rủi ro đáng kể cho doanh nghiệp.

Những tài sản dễ bị tấn công nhất bởi các CVE được vũ khí hóa, chưa được vá được xuất bản trước ngày 1 tháng 1 năm 2022

Tài sản có xếp hạng rủi ro cao

Armis cũng kiểm tra các loại tài sản có yếu tố rủi ro cao phổ biến nhất:

- Nhiều thiết bị vật lý trong danh sách mất nhiều thời gian để thay thế, chẳng hạn như máy chủ và Bộ điều khiển logic khả trình (PLC), chạy hệ điều hành cuối đời (EOL) hoặc hết hỗ trợ (EOS). Tài sản EOL sắp hết tuổi thọ chức năng nhưng vẫn được sử dụng, trong khi tài sản EOS không còn được nhà sản xuất hỗ trợ hoặc vá lỗi tích cực cho các lỗ hổng và vấn đề bảo mật.

- Một số tài sản, bao gồm cả máy tính cá nhân, đã chứng minh việc sử dụng SMBv1. SMBv1 là một giao thức cũ, không được mã hóa và phức tạp với các lỗ hổng đã được nhắm mục tiêu trong các cuộc tấn công Wannacry và NotPetya khét tiếng. Các chuyên gia bảo mật đã khuyên các tổ chức ngừng sử dụng nó hoàn toàn. Armis nhận thấy rằng 74% tổ chức ngày nay vẫn có ít nhất một tài sản trong mạng của họ dễ bị tấn công bởi EternalBlue – lỗ hổng SMBv1.

- Nhiều nội dung được xác định trong danh sách có điểm dễ bị tổn thương cao, đã phát hiện các mối đe dọa, bị gắn cờ vì lưu lượng truy cập không được mã hóa hoặc vẫn có lỗ hổng CDPwn ảnh hưởng đến cơ sở hạ tầng mạng và VoIP.

- Một nửa (50%) hệ thống ống khí nén được phát hiện có cơ chế cập nhật phần mềm không an toàn.

Nguồn : futureiot.tech ( )