Giới thiệu

Như đã biết bản chất của các hệ thống điều khiển hiện đại và thu thập dữ liệu cũng điều dựa trên nền tảng của các hệ thống ICS và SCADA truyền thống, vì thế các mối nguy về bảo mật sẽ càng tăng cao hơn khi chúng ta kết nối các hệ thống này vào Internet. Bản chất và hiệu quả của các cuộc tấn công này phần lớn được xác định bởi sự kết hợp phức tạp của các yếu tố bảo mật trong các hệ thống ICS tổng hợp các kiến trúc và phương pháp tiếp cận từ nhiều kỷ nguyên của lịch sử công nghệ.

Hầu hết các hệ thống Điều khiển công nghiệp (ICS) và Điều khiển, giám sát và Thu thập dữ liệu (SCADA) đều thiếu bảo mật trong thiết kế. Trong nhiều trường hợp, các nhà thiết kế của hệ thống ICS và SCADA tin rằng một khoảng cách với thế giới bên ngoài hoặc không có kết nối Internet, là liều thuốc cho an ninh hệ thống SCADA – ICS.

Một số hệ thống hoặc phần tử SCADA được thiết kế trước khi các nguyên tắc an ninh mạng được thành lập. Các nhà thiết kế hệ thống SCADA lúc này tuyên bố rằng an ninh mạng không phải là vấn đề đáng lo ngại vì các hệ thống SCADA không được kết nối với Internet. Tuy nhiên, theo thời gian, các hệ thống SCADA bắt đầu xuất hiện trên Internet và thường không có bảo mật mạng. Những lập luận này được đưa ra khi có sự xuất hiện của Stuxnet, được coi là mối đe dọa đầu tiên mà các hệ thống SCADA phải đối mặt.

Các hệ thống SCADA của thế hệ thứ hai đã được phổ biến rộng rãi, nhưng sử dụng các giao thức không chuẩn. Điều này cho phép các máy chủ giám sát tập trung và các PLC và RTU từ xa. Giải pháp An ninh thường bị bỏ qua trong các thế hệ SCADA này. Thế hệ thứ ba của các hệ thống SCADA đã sử dụng các giao thức mạng phổ biến như TCP / IP. Thế hệ này đã thêm khái niệm Mạng điều khiển quá trình (PCN), cho phép các vùng SCADA kết nối với Internet trên diện rộng. Kết nối này cho phép các nhà khai thác (exploits) quản lý từ xa hệ sinh thái SCADA và đưa phần mềm độc hại vào các khu vực xung quanh.

Một trường hợp khác Người trong cuộc có thể tấn công hệ thống bằng cách sử dụng kiến thức về các policies. Những kẻ tấn công đã dành thời gian nghiên cứu các yếu tố SCADA bằng cách truy cập vật lý vào các yếu tố, từ đó có được kiến thức sâu sắc về các tính năng vật lý và không gian mạng của các yếu tố SCADA.

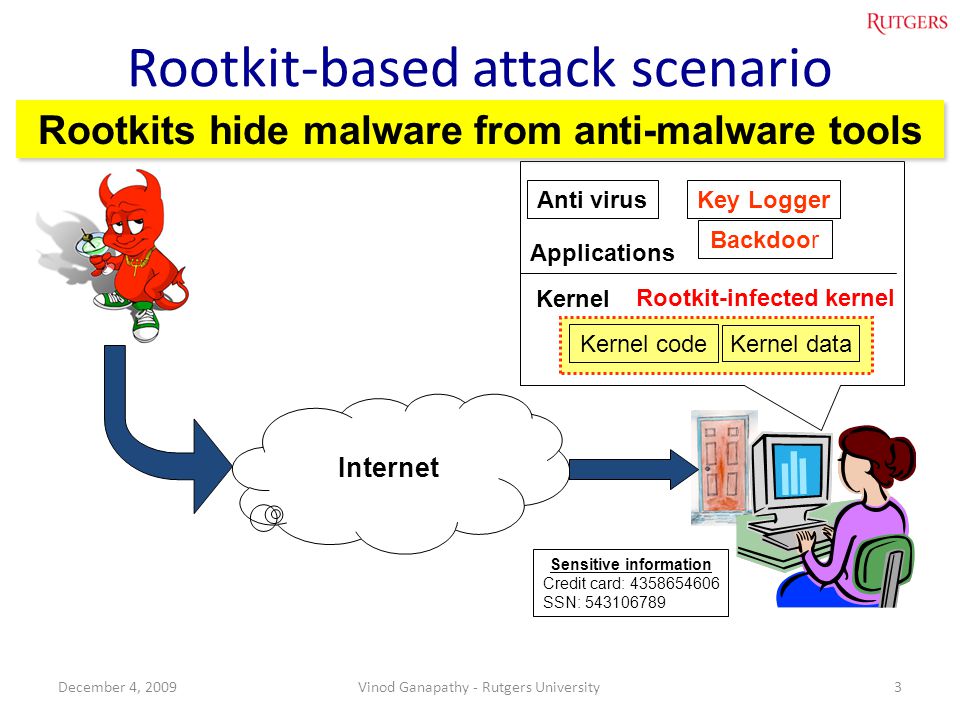

Bài viết này SmartFactory chia sẻ các vấn đề về bảo mật và xem xét một số ví dụ về các cuộc tấn công đã biết và sau đó giới thiệu các yếu tố của các phương pháp tấn công phổ biến, chẳng hạn như bộ nhớ đệm , Code Injection và các cách khác. Chúng liên quan đến các phương pháp tấn công tinh vi, thường được cho là đòi hỏi các nỗ lực phát triển và nguồn lực của một nhóm được tài trợ bởi một quốc gia. Đặc biệt quan trọng là khả năng của các cuộc tấn công dựa trên rootkit để che giấu hiệu quả các quy trình độc hại thoát khỏi sự phát hiện của người dùng hoặc hệ thống bảo vệ của ICS.

Các cuộc tấn công điển hình trong quá khứ

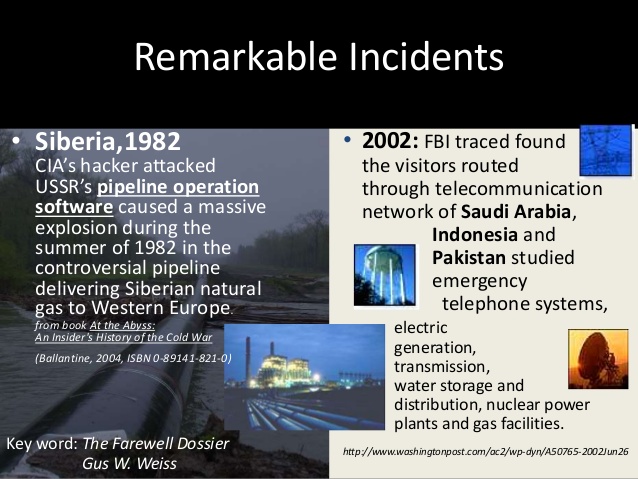

Do thiếu bảo mật SCADA nói chung, các sự cố cơ sở hạ tầng quan trọng khác nhau đã xảy ra trong các hệ thống do SCADA kiểm soát. Bản chất quan trọng của các hệ thống này cũng tạo ra những mục tiêu hấp dẫn này. Các hệ thống SCADA có bề mặt tấn công lớn do có nhiều nguyên tắc và lĩnh vực mà hệ thống SCADA kiểm soát và vận hành. Các hệ thống SCADA dễ bị tổn thương trước nhiều loại khai thác (exploits) , như account compromise , phần mềm độc hại, từ chối dịch vụ (DDoS) và các hiệu ứng vật lý (như ngăn chặn vật lý mở van).

Sau đây là một bảng liệt kê ngắn gọn về các lỗi bảo mật hệ thống SCADA công khai. Mặc dù không phải tất cả các sự kiện đều do một loại tấn công độc hại gây ra, nhưng tất cả đều do lỗi bảo mật nội tại trong các hệ thống SCADA:

- Năm 1982, cuộc tấn công được biết đến đầu tiên chống lại một hệ thống cơ sở hạ tầng quan trọng đã xảy ra ở Siberia. Một Trojan đã được sử dụng để chèn một quả bom logic vào hệ thống SCADA. Bom logic đã dẫn đến một thất bại gây ra vụ nổ, làm vô hiệu hóa đường ống. Phần mềm đường ống chạy các máy bơm, tua-bin và van đã được lập trình để chạy haywire, để thiết lập lại tốc độ bơm và cài đặt van để tạo ra áp lực vượt xa các mối nối và mối hàn. Kết quả là vụ nổ phi hạt nhân hoành tráng nhất và được nhìn thấy từ vũ trụ.

- Năm 1999, một nhân viên đang thực hiện bảo trì máy chủ thu thập dữ liệu SCADA kiểm soát đường ống xăng ở Bellingham, WA. Việc bảo trì cơ sở dữ liệu dẫn đến vỡ và rò rỉ xăng trong một con lạch, nó đã đốt cháy và đốt cháy một đoạn dài hai dặm của con lạch. Sự cố này dẫn đến mất mạng. Hệ thống SCADA không có tính năng bảo mật đã ngăn cản quy trình bảo trì ảnh hưởng đến hoạt động của hệ thống.

- Năm 2003, sâu SQLSlammer đã lây nhiễm một hệ thống SCADA kiểm soát nhà máy hạt nhân Davis-Besse ở Ohio. Con sâu này đã đóng cửa các hệ thống SCADA của HMI và người giám sát đã xử lý các hệ thống an toàn của nhà máy. Các hệ thống SCADA không có biện pháp bảo vệ chống lại kiểu tấn công này.

- Cũng trong năm 2003, virus Sobig đã tấn công các hệ thống SCADA ở Florida kiểm soát các chuyến tàu chở hàng CSX. Virus đã làm gián đoạn tín hiệu và các hệ thống khác, ngăn chặn hoàn toàn sự di chuyển của tàu chở hàng ở miền đông nam Hoa Kỳ.

- Tin tặc tấn công các sân bay tại Việt Nam 2016 là vụ tấn công của các tin tặc (hacker) vào chiều 29 tháng 7 năm 2016 vào một số màn hình hiển thị thông tin chuyến bay tại khu vực làm thủ tục chuyến bay của các Sân bay quốc tế Tân Sơn Nhất, Sân bay quốc tế Nội Bài, Sân bay quốc tế Đà Nẵng, Sân bay Phú Quốc. Các màn hình của sân bay đã bị chèn những hình ảnh và nội dung câu chữ xúc phạm Việt Nam và Philippines, xuyên tạc các nội dung về Biển Đông. Hệ thống phát thanh của sân bay cũng phát đi những thông điệp tương tự. Đồng thời website của Vietnam Airlines cũng bị hack với 411.000 dữ liệu của hành khách đi máy bay đã bị hacker thu thập và phát tán. Cuộc tấn công website và hệ thống thông tin sân bay này được đánh giá là lớn nhất từ trước đến nay vào hệ thống thông tin hàng không của Việt Nam.

Điều đáng nói ở đây là sự quan tâm của các tác nhân độc hại trong các hệ thống SCADA đã tăng lên. Điều này được chứng minh bằng sự gia tăng vận tốc tấn công và sự tinh vi. Sự quan tâm tăng lên cuối cùng dẫn đến các mối đe dọa dai dẳng tiên tiến như STUXNET đang được triển khai chống lại các hệ thống SCADA.

Các Phương pháp tấn công chung

Các hệ thống SCADA có bề mặt tấn công lớn do có sự tham gia của nhiều ngành và lĩnh vực (mạng, vật lý, v.v.) và vì nhiều hệ thống con trong hệ sinh thái SCADA vẫn dựa trên công nghệ mạng cũ. Ví dụ, một thiết bị đầu cuối từ xa SCADA (RTU) được xây dựng trên Windows 95 và các RTU này vẫn được sử dụng vào năm 2015. Điều này khiến các hệ thống SCADA đặc biệt dễ bị tổn thương và chúng ngày càng bị tấn công mạng.

Các nhà nghiên cứu và quản trị viên hệ thống SCADA đã phát hiện ra tập hợp các cuộc tấn công độc hại tiêu chuẩn thường được sử dụng để chống lại các hệ thống phụ của hệ thống SCADA. Các lớp tấn công mạng và ảnh hưởng của chúng đối với các hệ thống SCADA được liệt kê bên dưới. Chúng đã được phát hiện trên các hệ thống SCADA sản xuất và từng được sử dụng để chống lại các hệ thống SCADA, thường dễ bị tấn công mạng hiện có.

- Tràn bộ nhớ đệm (Buffer Overflow) là một lớp tấn công khai thác (exploits) các phần tử không gian mạng như một mảng bằng cách di chuyển ra ngoài giới hạn được khai báo của phần tử. Điều này cho phép kẻ tấn công thoát ra khỏi quyền kiểm soát bình thường của chương trình Điều khiển và sửa đổi hoạt động của chương trình.

Ví dụ: điều kiện write-what-where là một cuộc tấn công có thể ghi bất kỳ giá trị nào vào bất kỳ vị trí nào, điều này thường dẫn đến một tràn bộ nhớ đệm. Các yếu tố vật lý của hệ thống SCADA miễn nhiễm với kiểu tấn công này, nhưng các máy chủ khác nhau điều khiển bộ điều khiển logic lập trình (PLC) và RTU đã được chứng minh là dễ bị loại tấn công này. Nhiều hệ thống SCADA cũ hơn dựa trên hệ thống 8 bit hoặc 16 bit, và do đó, số nguyên có thể dễ dàng vượt quá. Điều này dẫn đến việc kẻ tấn công có thể chèn và thực thi mã tùy ý. Nói rộng ra, trong một cuộc tấn công chèn mã, kẻ tấn công có được quyền truy cập vào một quy trình quan trọng trên hệ thống SCADA (thường thông qua bộ nhớ đệm) và buộc hệ thống thực thi mã mới được giới thiệu. Đây là hình thức cổ điển của một cuộc tấn công mạng.

- Use-after-free là một lỗ hổng không kiểm tra xem tài nguyên đã được giải phóng chưa. Ứng dụng SCADA microsys Promotic SCADA sử dụng một sau khi một đường dẫn mã đã đóng chèn. Lỗ hổng này cho phép cuộc tấn công tự ý thực thi mã. Liên quan đến việc chèn mã, trong việc chiếm quyền điều khiển Thư viện liên kết động (DLL), kẻ tấn công thay thế một DLL bắt buộc bằng một DLL mới có chứa mã độc. Vì nhiều hệ thống SCADA dựa trên Windows 95 và Windows 95 không yêu cầu đăng ký thư viện DLL , nên DLL có thể dễ dàng được thay thế.

- Input Validation đã được chứng minh là một vấn đề quan trọng với Hệ thống Điều khiển công nghiệp . Các tiêu chuẩn lập trình hiện đại đã thực hiện các yêu cầu xác thực hoặc làm sạch đầu vào khác nhau, nhưng do hệ thống SCADA cổ điển, không phải tất cả các đầu vào đều được xác nhận. Cuộc tấn công này được thực hiện bằng cách gửi đầu vào đến hệ thống mà nó không thể điều hòa được.

Ví dụ: nếu hệ thống đọc đầu vào ký tự và sẽ chấm dứt khi tìm thấy một chuỗi cụ thể, kẻ tấn công chỉ đơn giản là không cung cấp chuỗi yêu cầu và bộ nhớ đệm sẽ có khả năng vượt quá. Điều này có thể dẫn đến việc kẻ tấn công có khả năng thay đổi chương trình điều khiển của chương trình hoặc có thể làm hỏng chương trình. Một ví dụ khác, SQL chèn tấn công con mồi vào các đầu vào truy vấn SQL không được xác nhận. Các cuộc tấn công này cho phép kẻ tấn công trực tiếp chỉ huy cơ sở dữ liệu SQL. Các hệ thống SCADA hiện đại dựa trên cơ sở dữ liệu SQL để duy trì lịch sử của hệ thống SCADA và cho các mục đích giám sát. Nếu kẻ tấn công Drop cơ sở dữ liệu, hệ thống SCADA về cơ bản sẽ bị mù.

Do hầu hết các hệ thống SCADA bao phủ một vùng đất vật lý rộng và có thể ở các địa điểm xa (chẳng hạn như dặm 600 của đường ống xuyên Siberia), nên những kẻ tấn công có thể truy cập vật lý vào các hệ thống con SCADA dễ dàng hơn. Truy cập vật lý cho phép những kẻ tấn công phạm vi tấn công gần như không giới hạn vào hệ thống SCADA. Kiểm soát truy cập là một trong những mối đe dọa bảo mật chính đối với các hệ thống ICS và SCADA.

- Một số hệ thống SCADA trong sản xuất có mật khẩu được mã hóa nổi tiếng và mã hoá cứng. Điều này cung cấp cho kẻ tấn công một điểm xâm nhập dễ dàng vào hệ sinh thái SCADA. Thông thường mật khẩu được mã hóa cứng được sử dụng trong các khía cạnh khác của hệ thống và các chức năng hoặc phần mềm khác phụ thuộc vào mật khẩu được mã hóa cứng này. Thông tin được mã hóa cứng là một lỗ hổng tương tự như mật khẩu được mã hóa cứng và một số hệ thống SCADA sản xuất có thông tin nhúng không thể tháo rời. Một số hệ thống SCADA không có cách nào để thu hồi thông tin không hợp lệ hoặc bị xâm phạm. Điều này cho phép kẻ tấn công có được quyền truy cập cao vào hệ thống SCADA mà không cần người quản trị.

- Ngoài ra, các quy trình nên thực thi ở đặc quyền thấp nhất có thể. Nhiều hệ thống SCADA yêu cầu các quy trình chạy dưới dạng admin hoặc root, điều đó có nghĩa là một khi quy trình bị xâm phạm, cuộc tấn công có toàn quyền truy cập vào hệ thống.

- Các giao thức hiện đại thường liên quan đến xác thực để xác định xem lệnh hoặc máy khách có hợp lệ không và có quyền truy cập hay không. Hầu hết các phần tử từ xa SCADA (RTU và PLC) không xác thực các lệnh được cấp cho chúng. Do đó, họ sẽ thực thi bất kỳ lệnh nào được gửi cho họ, cho dù chúng có hợp pháp hay không.

- Do sự cổ điển của các hệ thống SCADA sản xuất khác nhau, nhiều hệ thống SCADA có triển khai yếu các thư viện mã hoá. Điều này thường là do các bộ điều khiển từ xa dựa trên 8 bit hoặc 16 bit. Các vấn đề của Entropy là một ví dụ về điều này. Entropy không cần thiết là một lỗ hổng gây ra bởi dữ liệu được mã hóa không đủ ngẫu nhiên, do đó làm giảm giá trị của mật mã. Cùng với các vấn đề về mật mã, trình tạo số ngẫu nhiên trên nhiều hệ thống SCADA không phải là trình tạo số ngẫu nhiên thực sự. Do đó, điều này làm cho mật khẩu băm dễ bị dò ra.

Sức mạnh mã hóa không đầy đủ được gắn với các cuộc tấn công trước đó dựa trên các kỹ thuật mã hóa được triển khai không chính xác. Cuộc tấn công này cho phép truy cập dữ liệu trong hệ thống SCADA mà các nhà thiết kế tin rằng an toàn. Ví dụ: nếu hệ thống sử dụng khóa ngắn, kẻ tấn công có thể bỏ qua mã hóa và giành quyền truy cập vào dữ liệu đó. Mã hóa sai dữ liệu nhạy cảm là một lỗ hổng phổ biến đối với các hệ thống SCADA; ví dụ, một số hệ thống SCADA cũ hơn sẽ lưu trữ mật khẩu bằng văn bản rõ ràng.

- Trong Path traversal, kẻ tấn công di chuyển lên hoặc xuống đường dẫn hệ thống để có quyền truy cập vào một thư mục, thường là cấu hình của bộ điều khiển SCADA, điều mà kẻ tấn công quan tâm. Cuộc tấn công này đã được sử dụng để chống lại bộ điều khiển SCADA của Honeywell XLweB.

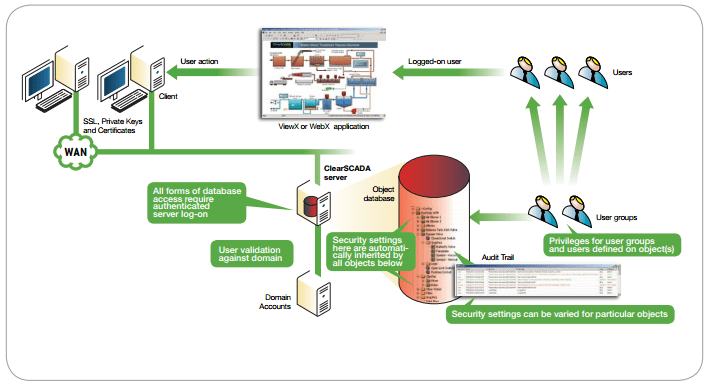

- Trong thế hệ thứ tư của các hệ thống SCADA, kịch bản chéo (XSS) cho phép quản lý được thực hiện thông qua các trình duyệt web. Điều này cho phép kẻ tấn công chèn mã vào phiên duyệt web. khai thác (exploits) này có mặt trên các hệ thống ClearSCADA, một trong những hướng chính mà Stuxnet sử dụng. Giả mạo yêu cầu chéo trang (CSRF) đã được tìm thấy trên một số hệ thống SCADA, chẳng hạn như Schneider Electric StruxureWare và ClearSCADA. Cuộc tấn công này làm lộ cơ sở hạ tầng máy chủ SCADA cho kẻ tấn công.

- Một cuộc tấn công trên trình duyệt web bắt buộc dựa trên các mẫu tiêu chuẩn cho các khung sitekhác nhau. Kẻ tấn công có thể đoán ra những gì một sitethường không có sẵn công khai và sẽ khiến hệ thống hiển thị trang đó. Điều này có thể cung cấp cho người truy cập bất lợi vào thông tin nhạy cảm về hệ thống SCADA. Khi cạn kiệt tài nguyên, kẻ tấn công sử dụng tiêu tốn nhiều tài nguyên hơn hệ thống có sẵn.

Trong các hệ thống SCADA, điều này có thể được thực hiện bằng cách gửi các bản cập nhật nhanh hơn máy chủ thu thập dữ liệu có thể xử lý. Cuộc tấn công này thường không dẫn đến khả năng nắm quyền kiểm soát hệ thống, nhưng thường làm suy giảm chức năng của toàn bộ hệ thống. Quản lý tài nguyên là một loại tấn công từ chối dịch vụ (DDoS) . Kẻ tấn công gửi các lệnh để giới hạn tài nguyên mà các hệ thống con SCADA khác nhau yêu cầu và do đó, gây ra lỗi.

Rootkits

Các cuộc tấn công vào hệ sinh thái SCADA ngày càng trở nên tiên tiến hơn theo thời gian và do đó những kẻ tấn công bao gồm các thực thể có tài nguyên tinh vi hơn. Các hệ thống SCADA đã được tìm thấy với rootkit và các mối đe dọa kéo dài sau đó. Điều này báo hiệu rằng các hệ thống SCADA là mục tiêu của các vấn đề cấp quốc gia.

Rootkit là phần mềm được thiết kế để ẩn các quy trình khỏi sự phát hiện và để cung cấp quy trình được chèn với mức độ truy cập nâng cao vào hệ thống. Thuật ngữ này, bộ Rootkit là một từ ghép của từ gốc root, là một thuật ngữ thông tục cho mức độ truy cập cao nhất trên hệ thống, và bộ kit, đó là một thuật ngữ kỹ thuật cho một gói công cụ.

Một rootkit thường là một phần của cuộc tấn công nhiều tầng. Tối thiểu là một cuộc tấn công hai giai đoạn, bao gồm hướng khai thác (exploits) ban đầu và payload . Rootkit được cài đặt hoặc phân phối đến hệ thống được nhắm mục tiêu thông qua khai thác (exploits) đã biết. Khi rootkit được cài đặt, nó sẽ nâng quyền truy cập của chính nó lên mức đặc quyền cao nhất.

Nó loại bỏ các dấu vết cài đặt và độ cao của nó, che giấu việc phát hiện sự thực thi của nó và bắt đầu các biện pháp đối phó để ngăn chặn sự lách luật. Ở giai đoạn này của cuộc tấn công, rootkit về cơ bản là không thể phát hiện được. Nó có khả năng bắt đầu các quy trình hầu như không thể phát hiện được và có thể đánh lừa các quy trình phát hiện phần mềm độc hại và thay đổi nhật ký.

Bước tiếp theo trong cuộc tấn công là triển khai payload rootkit. payload có thể được bao gồm trong rootkit hoặc được gửi đến rootkit. Rootkit đã chuẩn bị hệ thống để khai thác (exploits) bằng payload thông qua thay đổi hệ thống để tạo ra một môi trường lý tưởng cho payload và thực hiện lén lút. Trong các hệ thống SCADA, mục tiêu của payload thường là sửa đổi các hiệu ứng vật lý của hệ thống dưới sự kiểm soát của SCADA.

Stuxnet được coi là rootkit đầu tiên cho SCADA và đó là APT được biết đến đầu tiên cho một hệ thống SCADA. Stuxnet là rootkit được sử dụng để thay đổi chương trình PLC của Iran đang điều khiển máy ly tâm.

Một ổ đĩa USB là hướng lan truyền ban đầu, Stuxnet là rootkit và một con sâu là payload từ rootkit Stuxnet. Với sự ra đời của Stuxnet, một số rootkit đã được tìm thấy tồn tại cho các triển khai SCADA khác nhau.

Viện Công nghệ Không quân Hoa Kỳ đã tạo ra một rootkit cho các PLC SCADA khác nhau, ẩn trong các phần mềm PLC. Một rootkit SCADA phổ biến là Rootkit.TmpHider truyền qua trình điều khiển lưu trữ USB. Các thiết bị SCADA thường chậm được vá lỗi , do tính chất từ xa của một số hệ sinh thái SCADA.

Notional System

Dựa trên các lớp tấn công được mô tả trước đây và sự gia tăng rõ rệt về tốc độ và độ tinh vi của tấn công, bảo mật SCADA đã trở thành một chủ đề phổ biến tại một số hội nghị an ninh mạng.

DEF CON, bắt đầu vào năm 1993, là một trong những hội nghị an ninh mạng / tin tặc lớn nhất. DEF CON 22 có một cuộc thảo luận cụ thể về bảo mật SCADA. Aaron Bayles, người làm việc trong ngành dầu khí với tư cách là kiến trúc sư hệ thống SCADA và người thử nghiệm thâm nhập, và thực hiện đánh giá rủi ro / rủi ro, đã trình bày một bài thuyết trình SCADA như một phần của loạt DEF CON 101 tại DEF CON 22. Đây là cuộc thảo luận lớn đầu tiên tại một diễn đàn lớn về khai thác (exploits) SCADA và ICS. Một số vấn đề khiến SCADA dễ bị tổn thương đã được nêu bật (Bayles 2015).

Một số hệ thống SCADA chứa thiết bị cũ có thể tồn tại nhiều thập kỷ và có thể không được thiết kế để kết nối với mạng, bằng chứng là không có xác thực lệnh. Kích thước, trọng lượng và sức mạnh thường bị hạn chế, điều này giới hạn sự sẵn có cho các tài nguyên được sử dụng cho bảo mật. Hơn nữa, các yêu cầu / yêu cầu được đặt trên các hệ thống SCADA có thể không trùng lặp với các yêu cầu bảo mật mạng.

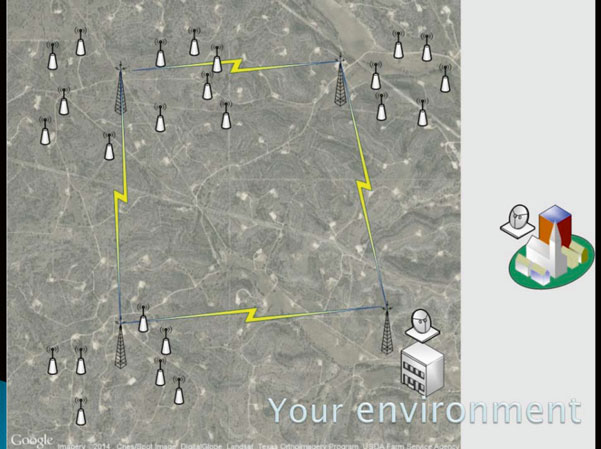

Hình dưới là một ví dụ đáng chú ý về phạm vi của khoảng địa lý của hệ thống SCADA, như được trình bày trong bài nói chuyện DEF CON (Bayles 2015). Một hệ thống SCADA giống như một đường ống có thể chiều dài hàng trăm dặm, làm cho an ninh vật lý khó khăn hơn, nếu không muốn nói là không thể.

Do đó, các đối thủ có thể có quyền truy cập vật lý lớn hơn vào các yếu tố SCADA so với các quản trị viên. Những khoảng cách địa lý rộng lớn nêu bật những thách thức độc đáo cho các quản trị viên SCADA. Một mô hình bảo mật lớp là thích hợp để tăng cường bảo mật không gian mạng của các hệ thống SCADA này.

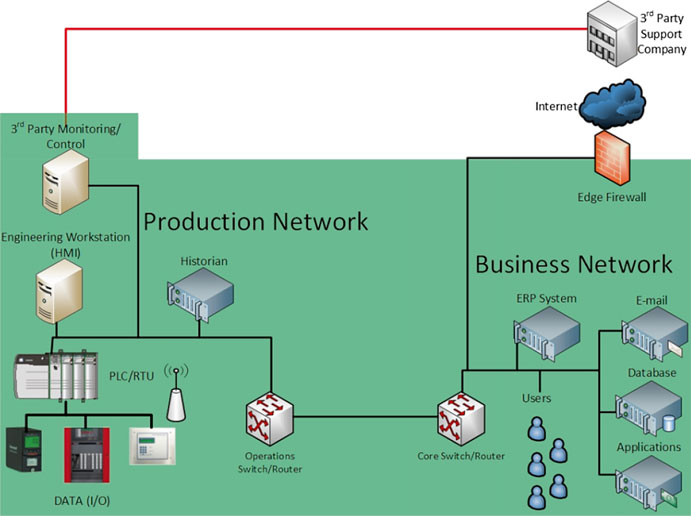

Hình trên cho thấy một ví dụ về số lượng hệ thống mạng SCADA được tạo ra. Mạng này, được trình bày bởi các nhà nghiên cứu DEF CON (Bayles 2015) có nguồn gốc từ các tài liệu được công bố của đập Hoover. Phía mạng doanh nghiệp của ví dụ này nêu chi tiết các dịch vụ khác nhau thường có trong một mạng doanh nghiệp nổi tiếng, như lập kế hoạch tài nguyên doanh nghiệp, email, cơ sở dữ liệu, ứng dụng và các hệ thống khác nhau của người dùng.

Mạng sản xuất chứa hệ thống SCADA và được kết nối với mạng doanh nghiệp thông qua bộ định tuyến. Ngoài ra, nhà cung cấp SCADA có kết nối bên ngoài vào hệ thống SCADA và từ đó kết nối đến mạng sản xuất.

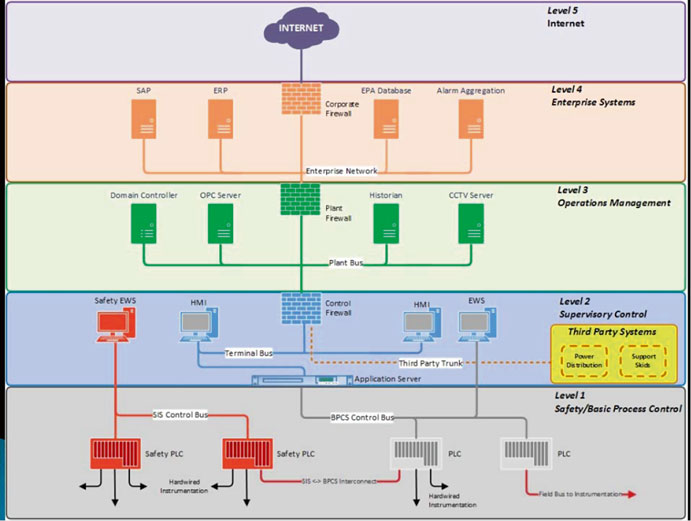

Kiến trúc tham chiếu doanh nghiệp Purdue (PERA), được hiển thị trong Hình trên, khuyến nghị kiến trúc bảo mật phân lớp cho các hệ thống ICS và SCADA. Mục tiêu là tuân theo các nguyên tắc an ninh mạng nổi tiếng như cách ly, tách biệt và tái lập niềm tin. Mỗi lớp được phân lập bằng cách viết lại.

Việc viết lại này đảm bảo rằng chỉ có dữ liệu chính xác, cần thiết và tối thiểu được di chuyển giữa các lớp. Tách được thực hiện bằng cách không trộn các yếu tố chức năng trong một lớp duy nhất.

Ví dụ, lớp quản lý vận hành không chia sẻ các thành phần hoặc chức năng điều khiển với lớp bên dưới nó. Cuối cùng, niềm tin được thiết lập và thiết lập lại khi chuyển từ lớp này sang lớp khác thông qua các cơ chế xác thực.

Capture Flag và ICS-CERT

Nhiều lỗ hổng của ICS được điều tra tốt nhất bởi các sự kiện CTF (Capture the flag ) vì thông tin về các cuộc tấn công vào hoạt động của ICS thường không dễ dàng xuất hiện. Ngoài ra, có ICS là một phần của các sự kiện CTF làm tăng mức độ quan tâm của các hệ thống này và có thể dẫn đến cải thiện nhận thức và bảo mật. Cụ thể, một sự kiện CTF như vậy là S4x15 SCADA CTF, một cuộc thi áp dụng ý tưởng cuộc thi DEF CON CTF cho các hệ thống SCADA. Nó được tổ chức trong hội nghị bảo mật S4 2015, với các thông số sau.

1. 30 đội tham gia, khiến S4x15 trở thành SCADA CTF lớn nhất cho đến nay

2. 42 flags đã có sẵn để capture

3. 10 flag không bị capture bởi bất kỳ đội nào

4. Cờ được định giá ở các mức điểm khác nhau (100 điểm 1000 điểm)

5. Đội có số cờ cao nhất giành được điểm cao nhất

6. Tất cả các flag được lấy từ các hệ thống SCADA trong thưc tế

Một ví dụ về công cụ 100 điểm là các thanh ghi gieo hạt với các ký tự ASCII trên PLC Modicon. Trong ví dụ này, các thanh ghi 22 và 23 được ghi đè bằng các giá trị ASCII mà tay chơi quan tâm trong cuộc thi CTF.

Một ví dụ về công cụ 1000 điểm là phần mềm PLC PLC bị ghi đè bằng phần mềm tương tự nhưng độc hại. Phần mềm này chứa một số thay đổi nhỏ làm thay đổi chức năng của PLC, nhưng không phải theo cách có thể quan sát được về mặt vật lý. Do đó, các đội phải thiết kế đảo ngược phần mềm của PLC và xác định phần nào của phần mềm đó là độc hại, để bắt được phần mềm này và nhận điểm.

Sự tiếp xúc ngày càng tăng của khai thác (exploits) SCADA và ICS bởi các cuộc đàm phán của DEF CON và việc tạo ra một ca khúc ICS tại DEF CON và các trò chơi CTF ICS khác nhau đã hình thành dẫn đến nhận thức của công chúng về sự mong manh của các hệ thống này. Chính điều này đã dẫn đến việc tạo ra một số ban quản trị và tiêu chuẩn để bảo mật ICS.

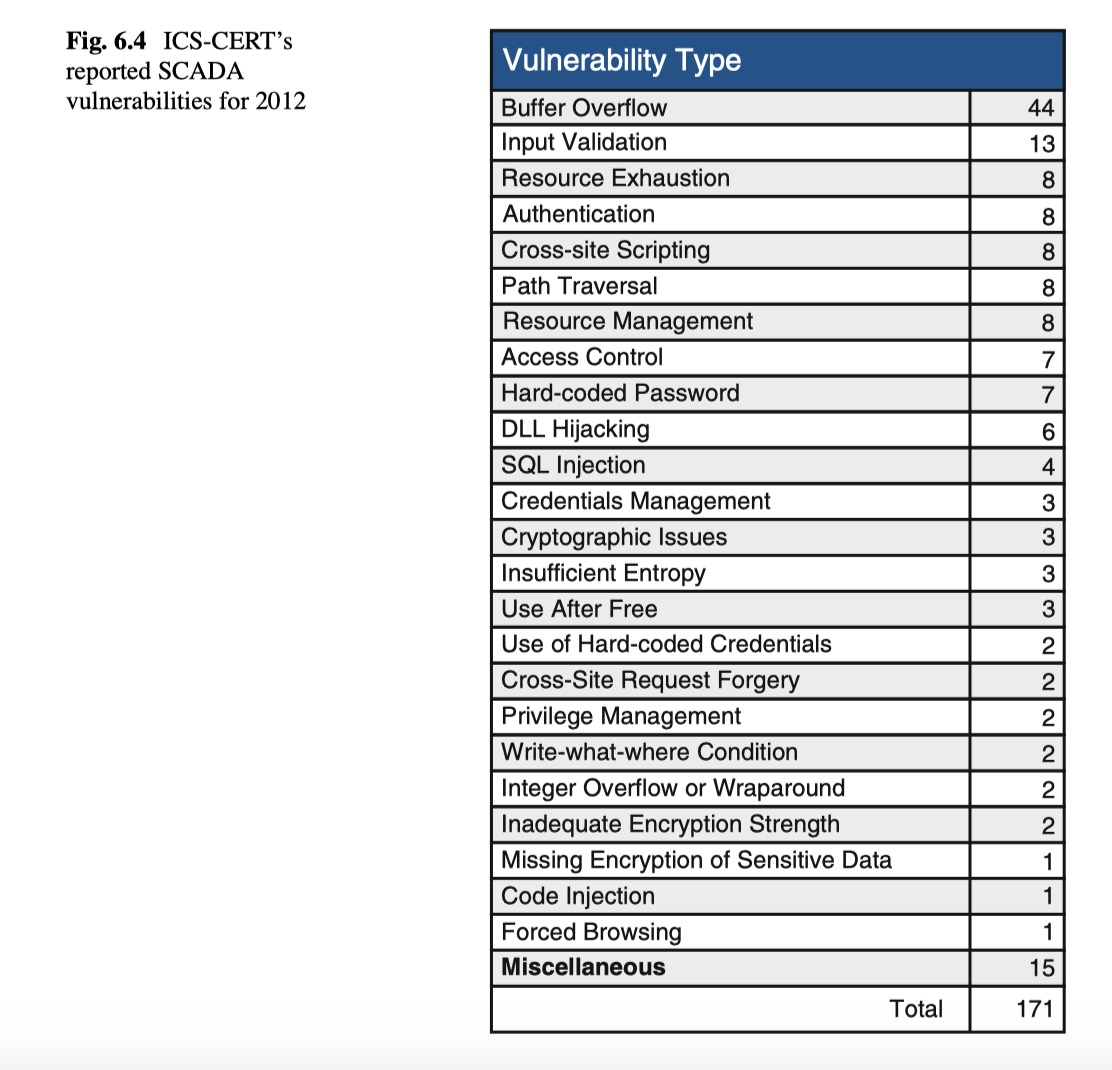

Bảng : ICS-CERT’s reported SCADA vulnerabilities for 2012

Hệ thống Điều khiển công nghiệp Nhóm ứng phó khẩn cấp không gian mạng (ICS-CERT) được thành lập bởi Bộ An ninh nội địa (DHS) để cung cấp sự phối hợp giữa các tổ chức công cộng và tư nhân quan tâm đến việc cải thiện tình trạng an ninh mạng cho các hệ thống Điều khiển công nghiệp .

ICS-CERT đóng vai trò là cơ quan hỗ trợ cho các lỗ hổng khác nhau liên quan đến hệ thống Điều khiển công nghiệp và SCADA. Bảng trên mô tả chi tiết một danh sách ví dụ về các lỗ hổng mà ICS-CERT tạo ra.

Ngoài ra, ICS-CERT sẽ cung cấp cho các tổ chức Đánh giá khả năng phục hồi không gian mạng, đánh giá tổ chức này với xếp hạng trong mười lĩnh vực. ICS-CERT là một bước đệm khác để tăng cường nhận thức về các vấn đề an ninh mạng của ICS và là một phần đáp ứng với Stuxnet. Mục tiêu của dịch vụ này là cải thiện an ninh mạng ICS trên toàn Hoa Kỳ.

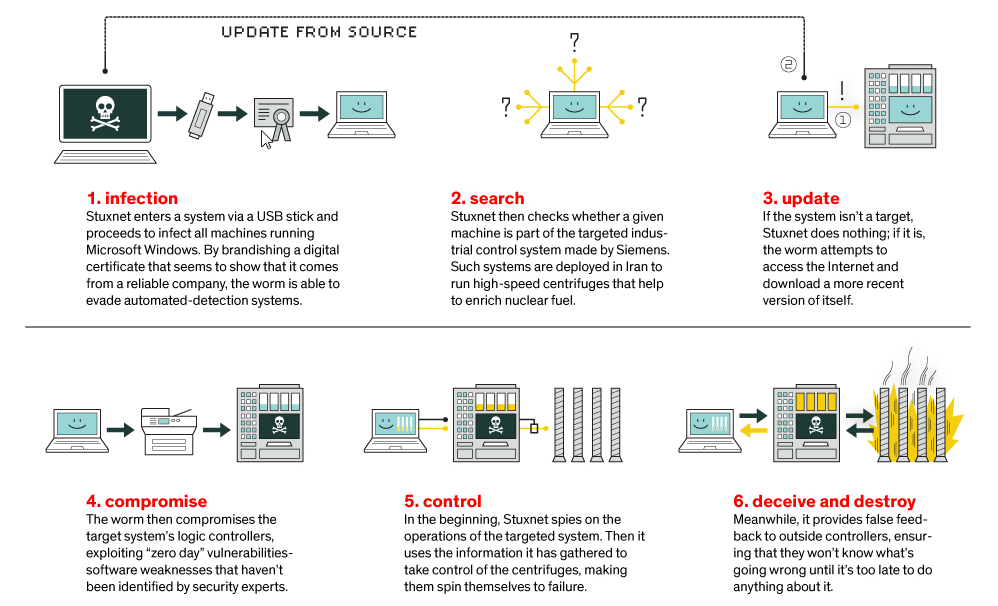

Tấn công Stuxnet

Stuxnet được coi là SCADA APT đầu tiên và nó đã mở ra toàn bộ phần mềm độc hại. Stuxnet là một nhóm phần mềm độc hại hệ thống vật lý không gian mạng (CPS) được thiết kế để làm hỏng máy ly tâm đang được sử dụng để sản xuất uranium. Stuxnet đã sử dụng hai cuộc tấn công khác nhau chống lại hệ điều khiển máy ly tâm: quá áp và tốc độ cánh quạt.

Cuộc tấn công quá áp sẽ làm tăng áp lực bên trong máy ly tâm, do đó làm giảm sản lượng uranium đã sản xuất. Các kỹ thuật viên sẽ giải thích một máy ly tâm thường xuyên ở trạng thái quá áp lực là vào cuối cuộc đời hữu ích của nó, và sẽ đề nghị thay thế nó.

Việc thay đổi tốc độ cánh quạt sẽ gây ra một trong nhiều lỗi trong máy ly tâm, vì nó được thiết kế để quay ở một tốc độ trong một thời gian rất dài. Hoặc quay các cánh quạt trên giới hạn chấp nhận được hoặc thay đổi tốc độ sẽ ảnh hưởng lớn đến tuổi thọ hữu ích của máy ly tâm.

Nền tảng

Người ta công nhận rằng Stuxnet đã được phát hành vào khoảng năm 2008 hoặc 2009, nhưng ít nhất nó đã không được phát hiện cho đến năm 2010. Các máy ly tâm dự kiến sẽ có tuổi thọ 10 năm và tỷ lệ thất bại danh nghĩa là 10%. Tuy nhiên, ít nhất 2000 máy ly tâm đã thất bại trong khoảng thời gian từ tháng 12 năm 2009 đến tháng 1 năm 2010. Đây là tỷ lệ thất bại cao hơn đáng kể so với 10% dự kiến.

Ngoài ra, các hệ thống Windows giao tiếp với các hệ thống SCADA điều khiển máy ly tâm đang gặp phải một số lượng bất thường của màn hình chết chóc nổi tiếng của Windows Windows Blue (BSoD). Các nhà điều hành máy ly tâm đã ký hợp đồng với VirusBlokAda để giúp giải quyết các vấn đề an ninh mạng của họ.

Một nhà nghiên cứu bảo mật tên là Serge Ulasen đã được chỉ định để xác định lý do tại sao các hệ thống có tỷ lệ BSoD cao bất thường. Anh ta tìm thấy một con sâu độc nhất được viết chủ yếu bằng chữ C và bao gồm khoảng 0,5 MB mã được biên dịch và đặt tên là Stuxnet Hồi. ‘Stu, bắt nguồn từ một trò chơi .stub, được sử dụng bởi Stuxnet và‘ xnet, đến từ MrxNet.sys. Nghiên cứu của ông không chỉ phát hiện ra Stuxnet, mà còn phát hiện ra một số khai thác (exploits) zero day.

Các khai thác (exploits) ban đầu được tìm thấy có liên quan đến Stuxnet là MS-10-046, MS-10-061, MS-10-073 và MS-10-092.

MS-10-046 được liệt kê là một lỗ hổng bảo mật quan trọng. khai thác (exploits) này cho phép thực thi mã từ xa bằng cách sử dụng một biểu tượng được chế tạo đặc biệt. MS-10-061 được liệt kê là một lỗ hổng bảo mật quan trọng cho phép thực thi mã từ xa bằng cách sử dụng dịch vụ lưu đệm in. Nó cho phép một yêu cầu in được định dạng cụ thể để thực thi mã có trong yêu cầu. MS-10-073 được coi là một lỗ hổng quan trọng. khai thác (exploits) này cho phép trình điều khiển chế độ kernel nâng người dùng lên mức đặc quyền cao hơn.

Cuối cùng, MS-10-092 được mô tả là một lỗi bảo mật quan trọng. khai thác (exploits) này cho phép leo thang không xác thực đến đặc quyền của các nhiệm vụ. Bốn khai thác (exploits) này đã được kết nối lại với nhau để cung cấp và vận hành APT Stuxnet.

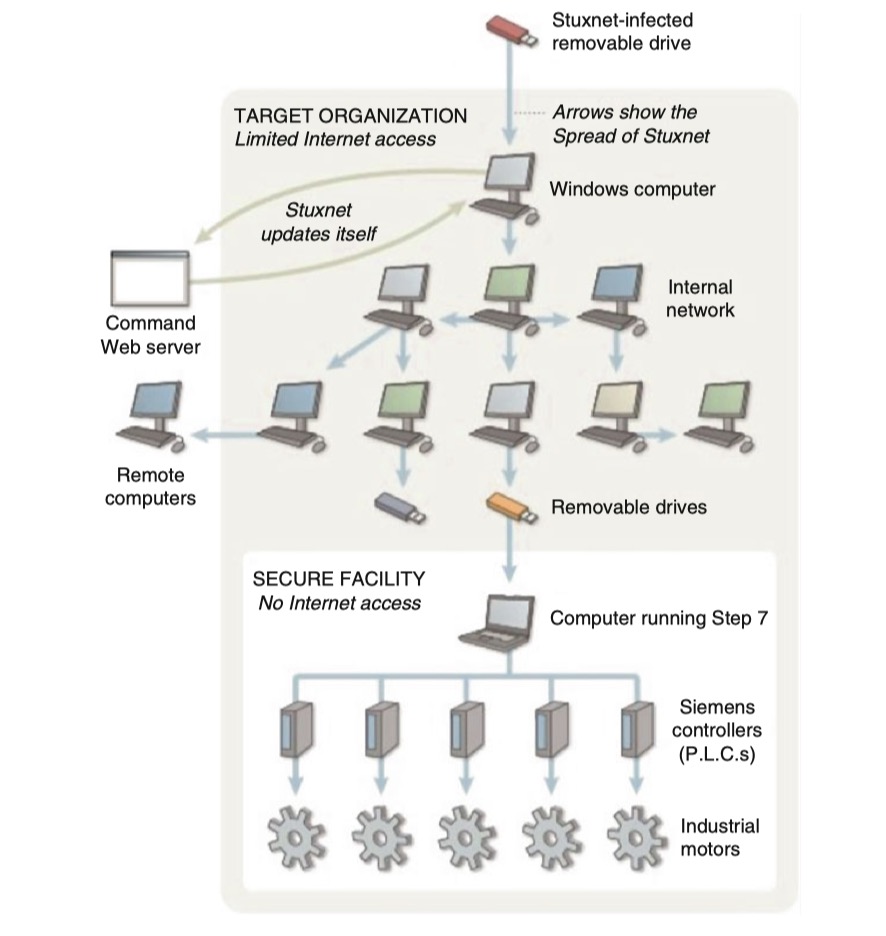

Triển khai và lây lan

Stuxnet có thể vào một mạng kín thông qua bộ nhớ tro USB như trong hình 6.5. Để thực hiện phương thức lây nhiễm và nhân giống này, Stuxnet phải chiếm đoạt và lây nhiễm một thiết bị USB có thể ghi đọc được.

Stuxnet bắt đầu thông qua mạng hoặc nhiễm Internet và tìm kiếm thiết bị USB để nhảy tới. Nó tạo ra một cửa sổ không thể xem và không báo cáo với hiển thị của AFX64c313. Cửa sổ này có chức năng chính là để chặn WM_ DEVICECHANGE, đây là thông báo được trình điều khiển USB gửi đến nhân Windows để thông báo cho Windows rằng thiết bị USB mới đã được kết nối và có thể cần phải khởi động các dịch vụ mới. Sáu files được sao chép nhanh chóng:

1. ~WTR4241.tmp

2. ~WTR4132.tmp

3. Copy of Shortcut to.lnk

4. Copy of Copy of Shortcut to.lnk

5. Copy of Copy of Copy of Shortcut to.lnk

6. Copy of Copy of Copy of Copy of Shortcut to.lnk

A ~ trước khi filename trong windows được sử dụng để biểu thị rằng file là bản sao lưu tạm thời. Các bản sao lưu này thường được sử dụng để khôi phục dữ liệu khi một chương trình như Word gặp sự cố.

Bốn shortcut là các shortcut không đúng định dạng cho các ứng dụng Control Panel không tồn tại.

Nhiều bản sao của các shortcut nhắm vào các phiên bản Windows khác nhau và được đặt trong một đường dẫn sẽ cố gắng chạy các ứng dụng Control Panel thông minh này. Các shortcut được thực thi bởi dòng Shell Shell32.LoadCPLModule, thực sự thực thi .tmp files. Điều này dẫn đến một hệ thống Windows bị nhiễm hoàn toàn.

Stuxnet có thể lan truyền trên mạng bằng hai cách khai thác (exploits) khác nhau:

- Windows server service NetPath (MS-08-067) và dịch vụ bộ nhớ đệm in windows (MS-10-061).

- MS-08-067 không được coi là khai thác (exploits) zero day. Nó được sử dụng rộng rãi bởi Conficker (một loại sâu độc hại cũ) nhưng thường không được vá lỗi . Stuxnet sử dụng khai thác (exploits) này để tìm kiếm chia sẻ C: \ Shares và thư mục người dùng Admin trên tất cả các máy tính Windows trên mạng. Sau khi chia sẻ một trong hai chia sẻ này, Stuxnet sao chép DE DEAGAGxxxx.TMP, bộ tải Stuxnet và mã lan truyền mạng. Stuxnet thực thi: ‘rundll32.exe, DEFRAGxxxx.TMP,, DLLGetClassObjectEx,.

Lệnh này thực hiện như sau trên hệ thống được nhắm mục tiêu:

1. Rundll32.exe—executes a dll

2. DEFRAGxxxx.TMP—is a dll that Stuxnet uses to execute the exploit associated with MS-10-061

3. DllGetClassObjectEx—gets the handler to the entry point class of the dll

Việc khai thác (exploits) , MS-10-061, được phát hiện đầu tiên cùng với Stuxnet. Việc khai thác (exploits) cho phép Stuxnet ghi các tệp vào một máy tính Windows khác không có thư mục dùng chung C: \ hoặc quản trị viên.

Stuxnet thực hiện điều này bằng cách viết các tệp vào máy tính Windows có máy in dùng chung. Hai files được sao chép vào máy đích: winsta.exe và sysnullevnt.mof. Winsta.exe thực thi một tệp đối tượng được quản lý của Stanford, đó là sysnullevnt.mof và đây là payload thực tế của Stuxnet.

Ngoài ra, Stuxnet có khả năng tạo máy chủ RPC . RPC cho phép các chức năng từ một máy tính Windows thực thi trên một máy tính Windows khác và ngược lại. Các máy khách và máy chủ RCP thường không bị vô hiệu hóa trong thời kỳ tiền Stuxnet. Stuxnet có thể sử dụng cơ chế này như một kênh lan truyền bổ sung hoặc làm trợ giúp cho các cơ chế được mô tả trước đó.

Stuxnet có khả năng tự cập nhật thông qua hai sitekhác nhau: www.mypremierfutbol.com, và ‘www.todaysfutbol.com. Các siteđược lưu trữ tại Đan Mạch và Malaysia. Trang web này có thể cung cấp các cập nhật thực thi hoặc payload cho Stuxnet. Sau khi cập nhật, Stuxnet sẽ truyền qua các cơ chế được mô tả trước đó.

File, ~ WTR4132.TMP, là một rootkit chế độ người dùng. Mục tiêu chính của rootkit này là để sửa đổi các chương trình khám phá của Wikipedia. Explorer.exe được tải bởi kernel Windows và được yêu cầu cho hoạt động của Windows. Để thực hiện mục tiêu này, rootkit sẽ kết nối với các chức năng API của Windows: FindFirstFileW, FindNextFileW và FindFirstFileExW. Các lệnh gọi API này được sử dụng để tạo ra các lượt xem trong trình thám hiểm trên mạng. exe. Rootkit này chỉ được chạy một lần và mục đích của nó là lây nhiễm hệ thống với rootkit chế độ kernel.

Rootkit chế độ kernel Stuxnet có tên là MR MRNetNet. Mục tiêu của rootkit chế độ kernel này là ẩn tất cả các Stuxnet, để tải các payload sẽ làm hỏng máy ly tâm và cơ chế tải trình điều khiển. Vì Stuxnet hiện đang ở trong lĩnh vực kernel và đang chạy mà không bị phát hiện, tất cả những gì cần làm là trình bày một trình điều khiển với chứng chỉ trình điều khiển hợp lệ của Microsoft. Khi hoàn thành bước này, Stuxnet sẽ có quyền truy cập đầy đủ vào hệ thống Windows. Truy cập này sẽ không yêu cầu bất kỳ khai thác (exploits) .

Stuxnet giờ đây dường như là một ứng dụng / trình điều khiển chế độ kernel hợp lệ, được phê duyệt và được chứng nhận cho các cơ quan giám sát Windows khác nhau. Để thực hiện điều này, những người tạo ra Stuxnet đã sử dụng các khóa riêng của hai trình điều khiển nổi tiếng: một từ Realtek và một từ JMicron. Cả hai công ty này đều nằm trong Công viên Khoa học Hsinchu ở Đài Loan và người ta tin rằng các khóa riêng đã được mua. Cả hai khóa này đều bị thu hồi sau khi Stuxnet được phân tích.

Bước tiếp theo trong cuộc tấn công Stuxnet, là thay đổi phần mềm chạy trên các phần tử SCADA trực tiếp điều khiển máy ly tâm. Siemens (nhà cung cấp bộ điều khiển SCADA) có phần mềm điều khiển SCADA .

Bây giờ Stuxnet ở chế độ kernel và có thời gian trị vì miễn phí trên các hệ thống Windows khác nhau, nó sẽ lan truyền cho đến khi nó tự chạy trên máy tính đang chạy Bước 7. Khi đó, Stuxnet sẽ thay đổi thư viện liên lạc trong Bước 7, s7othbxdx.dll. Thư viện liên lạc này xử lý các giao tiếp giữa máy tính Windows chạy Bước 7 và PLC (phần tử SCADA) điều khiển máy ly tâm. Stuxnet sẽ chặn và thay đổi liên lạc giữa hai thiết bị này. Ngoài ra, Stuxnet sử dụng khai thác (exploits) zero day mới, CVE-20102772, đây là mật khẩu được mã hóa cứng để truy cập các PLC.

Stuxnet hiện sẽ nhắm mục tiêu hai PLC cụ thể được gắn vào hệ thống điều khiển Siemens S7-300. Khi tìm thấy, các hành động sau đây được thực hiện:

1. Một rootkit được phân phối, đó là rootkit được biết đến đầu tiên trên các PLC, giúp che giấu sự tồn tại của Stuxnet trên PLC

2. Phần mềm độc hại được đặt vào khối bộ nhớ DB890 để theo dõi các tham số hệ thống, chẳng hạn như tốc độ

3. Tốc độ quay được thay đổi định kỳ từ 1410 Hz thành phạm vi giữa 2 Hz và 1064 Hz

4. Tốc độ thay đổi được che giấu khỏi hệ thống SCADA nhanh

5. Chế độ Rung được ẩn khỏi các cảm biến rung

Tại thời điểm này, Stuxnet được triển khai đầy đủ và nó sẽ làm hỏng thành công các máy ly tâm chậm và tinh tế theo thời gian, khiến các kỹ thuật viên phát hiện ra thiệt hại. Điều này sẽ dẫn đến sự gia tăng tỷ lệ thất bại và thay thế máy ly tâm. Tuy nhiên Mức tăng này sẽ đủ để làm chậm tiến độ của sản phẩm Máy ly tâm, nhưng không đủ cao để gây ra sự nghi ngờ ngay lập tức.

Tác động của Stuxnet

Stuxnet được kích hoạt đặc biệt bởi các lỗ hổng SCADA và ICS. APT Stuxnet không chỉ nhắm mục tiêu vào một hệ thống SCADA và ICS cụ thể, mà Stuxnet sẽ không thể thực hiện được nếu không có các vấn đề an ninh mạng khác nhau liên quan đến cả hai hệ thống dựa trên SCADA và ICS.

SCADA kích hoạt Stuxnet bằng cách có một giao điểm giữa thế giới vật lý và thế giới mạng cùng với việc minh họa tất cả các lỗi bảo mật ở cả hai thế giới IT và OT . Stuxnet được giao dịch trên SCADA cụ thể yêu cầu phiên bản Microsoft Windows cũ, có lỗi bảo mật nổi tiếng. Ngoài ra, phần tử ICS của hệ thống được nhắm mục tiêu đã được Stuxnet khai thác (exploits) để che giấu các hiệu ứng vật lý của APT.

Khi Stuxnet được biết đến, đã có một nỗ lực toàn cầu để loại bỏ tất cả các bản sao Stuxnet đã biết trong tự nhiên. Một số tuyên bố về Stuxnet bị loại bỏ thường được theo sau bởi một dòng Stuxnet mới được phát hiện trong vòng một tháng sau khi tuyên bố.

Cơ chế phân phối của Stuxnet đã được sử dụng lại như một véc tơ cho các trọng tải không phải là ICS và không phải SCADA khác. Do đó Stuxnet là điểm khởi đầu phổ biến cho các tác giả / người dùng phần mềm độc hại. Do đó, không chắc rằng Stuxnet sẽ bị loại bỏ hoàn toàn.

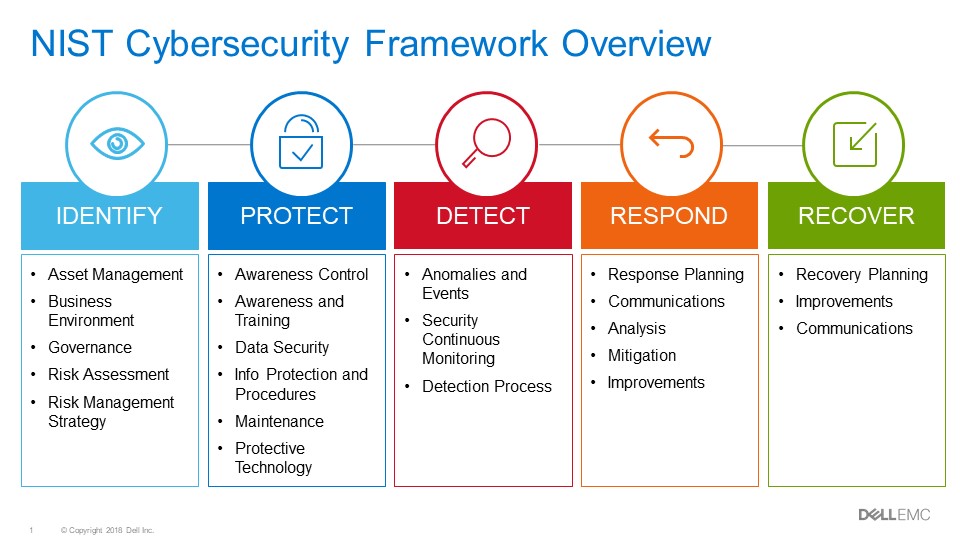

Đề xuất Giải pháp quản lý an ninh cho các hệ thống SCADA – ICS

Hiện đã có một lượng lớn tài liệu làm cơ sở để có thể xây dựng các biện pháp an toàn cho các hệ thống điều khiển công nghiệp, bao gồm các tiêu chuẩn quốc tế, các khuyến cáo của các tổ chức tiêu chuẩn hoá và các nghiên cứu của các chuyên gia. Điển hình là bộ tiêu chuẩn ISO 27000 về quản lý an toàn thông tin, trong đó, tiêu chuẩn ISO/IEC 27001: 2013 đã đưa ra 114 cơ chế an toàn được phân loại thành 14 nhóm biện pháp. Các khuyến cáo của Viện Công nghệ và Tiêu chuẩn quốc gia (NIST) Hoa Kỳ cho các ICS được đưa ra tại NIST 800-82.

Các bộ tài liệu hiện có đã mô tả đầy đủ các biện pháp và công nghệ an toàn cho các ICS, trong đó có các biện pháp phân vùng trong quản lý truy cập và các biện pháp chống mã độc công nghiệp, bao gồm: Toàn bộ các biện pháp đảm bảo an toàn cho các ICS phải được xây dựng trên cơ sở tiếp cận đồng bộ và hệ thống, bao gồm các biện pháp tổ chức, đảm bảo, quản trị cho đến các biện pháp kỹ thuật. Trong đó:

– Nhóm giải pháp thứ nhất hướng tới hình thành một chương trình về đảm bảo an toàn thông tin cho ICS, trong đó, mô tả đầy đủ mục tiêu, quan điểm, phương pháp tiếp cận xây dựng hệ thống đảm bảo an toàn thông tin, các yêu cầu về an toàn ở tất cả các mức của hệ thống. Các bộ tài liệu được xây dựng gồm các quy định trên tất cả các phương diện nhằm thực hiện các yêu cầu về an toàn, từ quy định về hành vi của con người trong hệ thống cho đến các quy định về cung cấp trạng thiết bị cho hệ thống đảm bảo an toàn thông tin.

– Nhóm các giải pháp kỹ thuật là bộ công cụ chủ yếu để đảm bảo an toàn cho ICS. Các biện pháp của nhóm này nhằm giải quyết các bài toán: quản lý truy cập, đảm bảo tính toàn vẹn, đảm bảo an toàn tương tác giữa mạng thương mại và mạng công nghệ ICS, bảo vệ chống virus thông thường và các mã độc công nghiệp, quản lý hệ thống đảm bảo an toàn thông tin (như giám sát liên tục trạng thái, phát hiện sự cố và phản ứng sự cố).

– Quản lý truy cập là giải quyết bài toán hạn chế truy cập cả ở cả mức mạng và mức ứng dụng. Mạng của các cơ sở công nghiệp có thể bao gồm một số mạng hành chính, quản trị (hay mạng thương mại) và mạng công nghệ của hệ thống điều khiển công nghiệp với bản chất trao đổi thông tin trên các mạng này là khác nhau như việc: truy cập Internet, truyền tệp FTP (thường được dùng để trao đổi tập tin qua mạng lưới truyền thông dùng giao thức TCP/IP), thư điện tử, tiếp cận từ xa được cho phép trên mạng hành chính, quản trị nhưng không được phép trên mạng công nghệ. Do đó, giải quyết vấn đề quản lý truy cập trước hết là vấn đề trao đổi thông tin giữa hai loại mạng này. Biện pháp phổ biến nhất ở đây là phân vùng với mục tiêu là tách mạng công nghệ của ICS ra khỏi mạng thương mại trên cơ sở xây dựng các vùng bán quân sự (DeMilitarized Zones – DMZ) nhờ tường lửa và hệ thống phát hiện xâm nhập (IDS). Những khu vực DMZ này chính là điểm trao đổi thông tin giữa các mạng thương mại và mạng công nghệ của ICS, trong đó đảm bảo cân bằng giữa nhu cầu truy cập và yêu cầu an toàn.

Mặc dù trên thực tế không một hệ thống nào kết nối trực tiếp với Internet, nhưng việc sử dụng các công nghệ và các giao thức khác nhau trong ICS tạo ra môi trường thuận lợi cho các loại virus, trong đó có mã độc công nghiệp. Chúng xâm nhập và phát tán nhanh chóng vào các mạng truyền dữ liệu qua các phương tiện lưu trữ thông tin di động kiểu USB-flash, các tệp thực thi sử dụng các lỗ hổng trong các chương trình hệ thống và ứng dụng của ICS.

Kết Luận

Tương lai của các hệ thống ICS và SCADA đòi hỏi những thay đổi lớn trong một thế giới hậu Stuxnet. Khi các hệ thống ICS trở nên cũ hơn và thất bại, các yếu tố SCADA cũng già cỗi. Điều này dẫn đến việc các thành phần được nâng cấp lên các phiên bản hiện đại hơn được thiết kế với mục đích bảo mật an ninh mạng.

Thật không may, sự thay đổi này bị cản trở bởi chi phí và độ phức tạp của các ICS. Việc thay đổi bộ điều khiển SCADA 30 năm trên hệ thống kiểm soát nước có thể có những hậu quả nghiêm trọng không được giám sát phải được hiểu và giảm thiểu. Những kẻ tấn công đã có thể thực hiện các cuộc tấn công phức tạp vào các hệ thống ICS và SCADA thông qua nghiên cứu cẩn thận các yếu tố riêng lẻ của hệ thống. Điều này bao gồm cả các yếu tố vật lý và không gian mạng. Trong 15 năm qua, sự quan tâm của các tác nhân độc hại trong các hệ thống SCADA đã tăng lên. Điều này được chứng minh bằng sự gia tăng vận tốc tấn công và sự tinh vi.

Các nhà nghiên cứu và quản trị viên hệ thống SCADA đã phát hiện ra rất nhiều công cụ tấn công độc hại, dựa trên các cuộc tấn công được báo cáo. Các nhà nghiên cứu đã bắt đầu điều tra việc thay đổi thiết kế hệ thống và giao thức để quản lý các mối đe dọa an ninh mạng cho ICS – SCADA.

Các cuộc tấn công vào hệ sinh thái SCADA ngày càng trở nên tiên tiến hơn theo thời gian và những kẻ tấn công giả định được cho là đang sử dụng các tài nguyên ngày càng tinh vi hơn. Một số hệ thống SCADA đã được tìm thấy với rootkit và các mối đe dọa kéo dài.

Stuxnet, có lẽ là cuộc tấn công SCADA nổi tiếng nhất, là một loại phần mềm độc hại vật lý không gian mạng được thiết kế để làm hỏng máy ly tâm đang được sử dụng để làm giàu uranium. Phần mềm độc hại Stuxnet đã được kích hoạt cụ thể bởi các lỗi bảo mật trong cả thế giới mạng và vật lý. Cơ chế phân phối phức tạp của Stuxnet đã được sử dụng lại như một véc tơ cho các payload không phải là ICS và không phải SCADA khác.

Trong khi các vấn đề an ninh mạng tiếp tục xuất hiện trong điện toán doanh nghiệp và cá nhân, bảo mật trong các hệ thống ICS và SCADA cần được chú ý khẩn cấp và các biện pháp kiểm soát thích hợp cần được đưa vào thực tế trước khi thiệt hại nghiêm trọng và cơ bản phá hủy cơ sở hạ tầng quan trọng của quốc gia .

Nguồn : Attacks on Industrial Control Systems – Nick Evancich and Jason Li.